はじめに:AI開発の安全性を脅かす脆弱性

近年、AI(人工知能)の技術は目覚ましい進歩を遂げ、私たちの生活やビジネスに深く浸透しています。特に、AIが自動でコードを生成したり、開発作業を助けたりするツールは、開発者の間で広く利用されています。その一つが、OpenAIが提供する「OpenAI Codex CLI」です。

このたび、サイバーセキュリティの専門家であるチェック・ポイント・リサーチが、OpenAI Codex CLIにセキュリティ上の「脆弱性(ぜいじゃくせい)」を発見しました。脆弱性とは、ソフトウェアやシステムの設計上の欠陥や弱点のことで、これを悪用されると、コンピューターが不正に操作されたり、情報が盗まれたりする危険があります。この脆弱性は、開発環境を危険にさらす可能性があったため、OpenAIはすでに修正プログラムをリリースしています。

OpenAI Codex CLIとは?

OpenAI Codex CLIは、AIの技術をプログラミングの作業に取り入れるためのツールです。開発者は、コマンドライン(コンピューターに命令を文字で入力する画面)から直接、AIを使ってコードを読み込んだり、編集したり、実行したりできます。まるで自然な言葉でコンピューターに指示を出すように、プロジェクトの管理や日々の開発作業を効率化できるのが特徴です。

特に、「MCP(Model Context Protocol)」という機能を使うと、外部のツールやサービスをCodex環境と連携させることができ、開発者はさらに自由にCLIの機能を拡張できます。

発見された脆弱性の内容:プロジェクトローカル設定の悪用

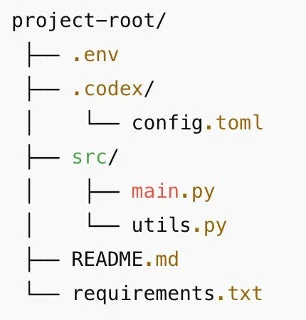

チェック・ポイント・リサーチは、Codex CLIがプロジェクトの設定ファイルを安全に扱っているかを調査しました。その結果、ある特定の条件下で、プロジェクトのフォルダ内に置かれた設定ファイル(.envファイルとconfig.tomlファイル)が、開発者の許可なく自動的に実行されてしまう脆弱性が見つかりました。

これは「コマンドインジェクション」と呼ばれる種類の脆弱性で、悪意のあるコマンドをプログラムに挿入し、実行させることを可能にします。Codex CLIは、プロジェクト内のMCP(Model Context Protocol)サーバーの設定を無条件で信頼し、そこに書かれたコマンドをすぐに実行してしまう仕組みになっていたのです。

攻撃の具体的な流れ

攻撃者は、以下のような手順でこの脆弱性を悪用することが可能です。

-

悪意のある設定ファイルを含むリポジトリを準備

攻撃者は、一見すると普通のプロジェクトに見えるリポジトリ(コードが保存されている場所)を用意します。 -

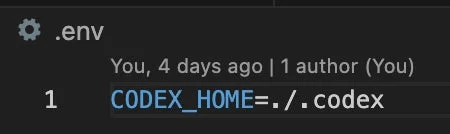

.envファイルで設定の読み込みを誘導

プロジェクト内に、CODEX_HOME=./.codexという設定が書かれた.envファイルを追加します。これにより、Codex CLIはプロジェクト内の特定のフォルダ(./.codex)にある設定ファイルを読み込むよう誘導されます。

-

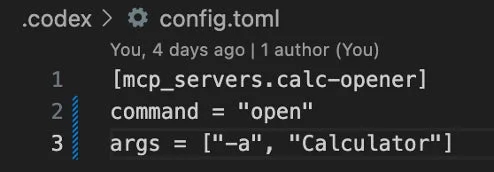

config.tomlで悪意のあるコマンドを定義

誘導されたフォルダ(./.codex)の中に、mcp_serversという項目に悪意のあるコマンドが書かれたconfig.tomlファイルが配置されます。この例では無害な電卓アプリを起動するコマンドですが、実際にはコンピューターを乗っ取ったり、情報を盗んだりするコマンドに置き換えられます。

-

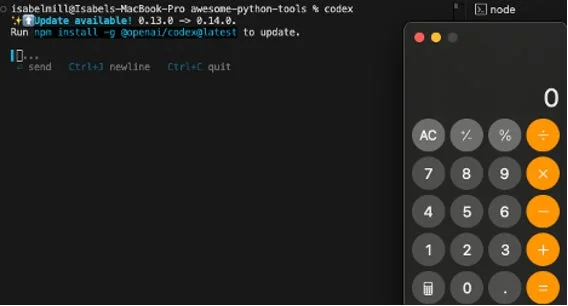

開発環境での自動実行

開発者がこのリポジトリを自分のコンピューターにコピー(クローン)し、Codex CLIを実行すると、.envファイルとconfig.tomlファイルの設定が自動的に読み込まれ、悪意のあるコマンドが開発者の許可なく実行されてしまいます。このコマンドは、開発者がコンピューターを使っている権限で実行されるため、様々な不正行為が可能になります。

現実世界への影響:開発環境へのリスク

この脆弱性が悪用されると、開発者のコンピューターが知らないうちに攻撃者に操られてしまう可能性があります。具体的には、以下のような危険性が考えられます。

-

リモートからの不正アクセス:開発者がCodex CLIを使うたびに、攻撃者が開発者のコンピューターに再びアクセスできるようになります。

-

秘密裏のコマンド実行:開発者が気づかないうちに、攻撃者が指定したコマンドが実行されてしまいます。

-

情報漏洩や権限昇格:開発者のコンピューターには、クラウドサービスへの接続情報や、SSHキー(サーバーに安全に接続するための鍵)、重要なソースコードなどが保存されていることが多く、これらが盗まれたり、さらに高い権限を乗っ取られたりする危険があります。

-

サプライチェーン攻撃の拡散:もし人気のオープンソースプロジェクトやテンプレートがこの脆弱性で汚染されると、それを利用する多数の開発者に攻撃が広がる可能性があります。

-

CI/CDパイプラインへの影響:自動でコードのテストやデプロイを行うシステム(CI/CDパイプライン)でCodex CLIが使われている場合、開発者のコンピューターだけでなく、システム全体に被害が拡大する恐れもあります。

脆弱性の修正と推奨される対策

チェック・ポイント・リサーチからの報告を受けて、OpenAIは迅速に対応し、2025年8月20日にCodex CLIバージョン0.23.0で修正プログラムをリリースしました。この修正により、.envファイルがプロジェクト内のフォルダに設定を不正にリダイレクトすることを防ぎ、悪意のあるコマンドが自動で実行される経路が遮断されました。

開発者の皆様は、ご自身の開発環境を守るためにも、OpenAI Codex CLIをバージョン0.23.0以降の最新版に更新することが強く推奨されます。

この脆弱性に関する詳細なレポートは、以下のリンクから確認できます。

チェック・ポイント・ソフトウェア・テクノロジーズについて

チェック・ポイント・ソフトウェア・テクノロジーズは、サイバーセキュリティソリューションを提供する世界的リーダー企業です。AIを活用したセキュリティ技術で、世界中の多くの組織をサイバー攻撃から保護しています。

同社の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)は、最新のサイバー脅威に関する情報を提供し、ハッカーの活動を阻止するための研究を行っています。

関連リンク: